Bir Saldırının Analizi (Bölüm 3)

Bu serinin 2. bölümünde, kurbanın ağına yapılacak bir saldırı için gerekli olan tüm bilgileri paylaştık.

Don Parker

Bu dizi bir ağ zafiyetini konu alacak. Makalede tanıtılacak olan gerçek bir saldırı olup, keşiften başlayarak numaralandırmaya, ağ servislerinin sömürülmesine ve bildirim sömürü stratejilerine kadar uzanmaktadır.

Tüm bu adımlar veri paketi düzeyinde incelenecek ve ardından detaylı olarak açıklanacaktır. Bir saldırıyı paket seviyesinde gözlemleyebilmek ve anlayabilmek hem sistem yöneticileri hem de ağ güvenlik personeli için son derece önemlidir. Gerçek ağ trafiğini görmek için her zaman güvenlik duvarlarının, saldırı tespit sistemlerinin (IDS) ve diğer güvenlik aygıtlarının çıktıları kullanılacaktır. Paket düzeyinde gördüğünüzü anlamıyorsanız, sahip olduğunuz tüm ağ güvenliği teknolojisinin bir anlamı yoktur.

Siber saldırı simülasyonunda kullanılan araçlar şunlardır:

IPEgöz

TFTP istemcisi

FU Kök Takımı

Kurulum Adımı

Günümüzde internette çok sayıda tarama eylemi bulunmaktadır, bunlara solucanlar ve virüsler gibi diğer kötü amaçlı yazılım türlerinin eylemlerinden bahsetmeye bile gerek yok. Bunların hepsi iyi korunan bilgisayar ağları için zararsız gürültülerden ibaret olacaktır. Bakmamız gereken kişi, kasıtlı olarak bir bilgisayar ağını hedef alan kişidir. Bu makalede saldırganın daha önce kurbanına saldırdığı ve kurbanın IP adresini ve ağ adreslerini bulmak gibi önceden araştırma yaptığı varsayılacaktır. Bu saldırgan aynı zamanda söz konusu ağ ile ilişkili e-posta adresleri gibi bilgileri de istismar etmeye çalışmış olabilir. Bir saldırganın ağa girdiğinde tarama, numaralandırma ve kimlik doğrulama işlemlerini yaptıktan sonra bir yol bulamaması durumunda bu tür bilgiler çok önemlidir. Topladığı e-posta adresleri, bir e-postadaki bağlantı aracılığıyla kullanıcıları kötü amaçlı bir web sitesine davet etmeye çalışarak istemci tarafında bir saldırı kurmakta işe yarayabilirdi. Bu tür saldırılara sonraki yazılarda değinilecektir.

Nasıl Çalışır

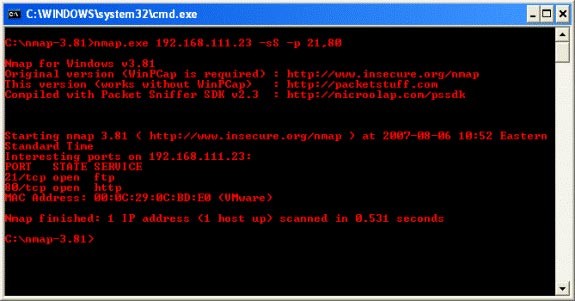

Bir hacker'ın kurban ağında tarama ve numaralandırma yaparken yaptığı eylemleri gözlemlemeliyiz. Hackerların ilk başvurduğu araç Nmap'tir. Nmap nispeten az sayıda IDS imzasına sahip olmasına rağmen, yine de oldukça kullanışlı ve yaygın olarak kullanılan bir araçtır.

Yukarıda gösterilen küçük ekranda hacker'ın kullandığı söz dizimine bakarak, hacker'ın Metasploit Framework üzerinden kullanılabilecek bazı exploit'leri olduğu için 21 ve 80 portlarını seçtiğini görebiliriz. Sadece bunlar değil, sistem servisleri ve protokollerini de gayet iyi anlıyordu. Port taramalarının en yaygın kullanılan türü olan SYN taraması kullandığı oldukça açık. Aynı zamanda bir portu dinleyen TCP servisinin bir SYN paketi aldığında, bir SYN/ACK (cevap) paketi geri göndermesinden de kaynaklanmaktadır. Bir SYN/ACK paketi, bir servisin gerçekten dinlediğini ve bir bağlantıyı beklediğini gösterir. Ancak UDP'de aynı sorun söz konusu değil, o DNS gibi servislere güveniyor (DNS de TCP kullanıyor ama işlemlerinin büyük çoğunluğu için UDP kullanıyor).

Aşağıda listelenen söz dizimi, Nmap'in gönderdiği paketlerden, daha doğrusu gerçekleştirdiği SYN taramaları sonucu aldığı paketlerden topladığı çıktıdır. Yüzeysel olarak bakıldığında hem FTP hem de HTTP servislerinin sağlandığı görülmektedir. MAC adresi bizim için çok önemli değil, o yüzden onu görmezden geleceğiz. Nmap gibi araçlar hataya meyilli değildir, bu yüzden doğruluğu garanti altına almak için paket düzeyinde bilgilerinizi doğrulamak için sıklıkla iyidir. Bununla kalmayıp, mağdur ağdan gelen geri dönüş paketlerinin gözlemlenerek mimari, servis ve host bilgilerinin toplanabilmesine de olanak sağlar.

Paketlere bakın

Günümüzde paketleri tarayıp işletim sistemi türü, x86 veya SPARC gibi mimari bilgiler gibi temel bilgileri bulan çok sayıda program mevcuttur. Bu yeterli değil, ancak bir programın bizim için işi yapmasına izin vermeyi öğrenirken aynı zamanda önemlidir. Bunu aklımızda tutarak, Nmap paket izine bir göz atalım ve kurban ağ hakkında bazı bilgiler edinelim.

10:52:59.062500 IP (tos 0x0, ttl 43, id 8853, offset 0, flags [none], proto: ICMP (1), length: 28) 192.168.111.17 > 192.168.111.23: ICMP echo request seq 38214, length 8

0x0000: 4500 001c 2295 0000 2b01 0dd3 c0a8 6f11 E..."...+.....o.

0x0010: c0a8 6f17 0800 315a 315f 9546 ..o...1Z1_.F

10:52:59.078125 IP (tos 0x0, ttl 128, id 396, offset 0, flags [none], proto: ICMP (1), length: 28) 192.168.111.23 > 192.168.111.17: ICMP echo reply seq 38214, length 8

0x0000: 4500 001c 018c 0000 8001 d9db c0a8 6f17 E.............o.

0x0010: c0a8 6f11 0000 395a 315f 9546 0000 0000 ..o...9Z1_.F....

0x0020: 0000 0000 0000 0000 0000 0000 0000 ..............Yukarıdaki iki pakette Nmap'ten açık paket gösterilmektedir. Yaptığı şey, kurban ağına bir ICMP yankı isteği göndermektir. Belirli bir portta donatılmadığını göreceksiniz çünkü ICMP portları kullanmaz, bunun yerine TCP/IP protokol yığınında yerleşik ICMP hata mesajı üreteci tarafından yönetilir. Bu ICMP paketi ayrıca benzersiz bir numara ile etiketlenir, bu durumda 38214, böylece TCP/IP yığınının dönüş trafiğini incelemesine ve bunu gönderilen önceki ICMP paketiyle ilişkilendirmesine yardımcı olur. Hemen üstteki paket, ICMP yankı yanıtı biçiminde, kurban ağından gelen bir yanıttır. Ayrıca 38214 numaralı dizeyi de hesaba katıyor. Bu sayede hacker, o IP adresinin arkasında bir bilgisayar veya ağ olduğunu anlıyor.

Bu açık ICMP paket dizisi, Nmap'in bunun için bir IDS gösterimi kullanmasının sebebidir. İstenirse Nmap'te ICMP host bulma seçeneği devre dışı bırakılabilir. Kurban ağındaki bir ICMP yankı yanıt paketinin sonuçlarından ne tür bilgiler elde edilebilir? Aslında burada ağı anlamamıza yardımcı olacak fazla bilgi yok. Ancak işletim sistemiyle ilgili alanlarda ön adımlar atılabilir. Yukarıdaki pakette bir alanın doldurulma zamanı ve yanındaki değer kalın olarak vurgulanmıştır. 128 değeri bu bilgisayarın büyük ihtimalle Windows işletim sistemli bir bilgisayar olduğunu gösteriyor. Ttl değeri işletim sistemiyle ilgili tam olarak ne olduğunu cevaplamasa da, ele alacağımız bir sonraki paketler için temel teşkil edecektir.

Sonuç

Bu birinci bölümde, Nmap kullanarak bir saldırıda belirli iki porta yönelik bir ağ taramasına baktık. Bu noktada saldırgan artık o IP adresinde bir bilgisayar veya bilgisayar ağının bulunduğunu kesin olarak biliyor. Bu serinin 2. bölümünde, bu paketin izini araştırmaya devam edeceğiz ve başka hangi bilgileri toplayabileceğimizi öğreneceğiz.

Bir Saldırının Analizi (Bölüm 2)

Bir Saldırının Analizi (Bölüm 2)

Bir Saldırının Analizi (Bölüm 3)

Bir Saldırının Analizi (Bölüm 3)

Bu serinin 2. bölümünde, kurbanın ağına yapılacak bir saldırı için gerekli olan tüm bilgileri paylaştık.

Nmap'ten gönderilen paket dizisini açarken görülebilecek bilgileri birinci bölümde sizlere göstermiştik. Gönderilen dizi, bilgisayara veya ağa bir IP adresi atanıp atanmadığını belirlemek için bir ICMP yankı yanıtıyla başlar.

Microsoft Teams'te "Lisans Hatası" ile mi karşılaşıyorsunuz? Lisans sorunlarını hızlıca çözmek, erişimi geri yüklemek ve BT ekibiyle uğraşmadan verimliliği artırmak için bu adım adım sorun giderme kılavuzunu izleyin. En son düzeltmelerle güncellendi.

Microsoft Teams Ücretsiz Abonelik Hatası yüzünden toplantılarınızın aksamasından bıktınız mı? Sorunu hızlıca çözmek ve sorunsuz ekip çalışmasını yeniden sağlamak için kanıtlanmış, adım adım çözümleri keşfedin. En yeni sürümlerde çalışır!

Herkese açık Wi-Fi ağlarında Microsoft Teams ağ hatasıyla mı karşılaşıyorsunuz? Aramalarınızı ve toplantılarınızı sorunsuz bir şekilde geri yüklemek için VPN ayarları, port kontrolleri ve önbellek temizleme gibi anında çözümler bulun. Hızlı çözüm için adım adım kılavuz.

Microsoft Teams Wiki sekmesinin yüklenmemesi hatasıyla mı karşılaşıyorsunuz? Sorunu hızlıca çözmek, Wiki sekmelerinizi geri yüklemek ve ekip verimliliğini sorunsuz bir şekilde artırmak için kanıtlanmış adım adım çözümleri keşfedin.

Microsoft Teams Mac'te Anahtar Zinciri hatasıyla mı mücadele ediyorsunuz? Sorunsuz iş birliğine geri dönmek için macOS için kanıtlanmış, adım adım sorun giderme çözümlerini keşfedin. Hızlı çözümler içeride!

Microsoft Teams mikrofonunuzda boğuk veya hiç ses olmamasından bıktınız mı? Microsoft Teams mikrofon sorunlarını hızlı ve kanıtlanmış adımlarla nasıl çözeceğinizi keşfedin. Net ses sizi bekliyor!

Microsoft Teams QR kodunun nerede olduğunu ve mobil cihazınızdan süper hızlı nasıl giriş yapabileceğinizi tam olarak keşfedin. Adım adım, görsellerle desteklenmiş kılavuz sayesinde saniyeler içinde bağlantı kurabilirsiniz—şifreye gerek yok!

Microsoft Teams'in yavaş çalışmasından mı rahatsızsınız? Microsoft Teams'in neden bu kadar yavaş olduğunu keşfedin ve 2026'da sorunsuz bir iş birliği için hızını önemli ölçüde artırmak üzere bu 10 kanıtlanmış ipucunu uygulayın.

Bilgisayarınızda Microsoft Teams kurulum klasörünü bulmakta zorlanıyor musunuz? Bu adım adım kılavuz, yeni ve klasik Teams sürümleri için, kullanıcı ve makine bazında kurulumların tam yollarını gösteriyor. Sorun gidermede zamandan tasarruf edin!

Microsoft Teams Görev Yönetimi Senkronizasyon Hatalarının iş akışınızı aksatmasından bıktınız mı? Teams, Planner ve To Do genelinde sorunsuz görev senkronizasyonunu geri yüklemek için uzmanlarımızın adım adım çözümlerini izleyin. Anında rahatlama için hızlı çözümler!

Microsoft Teams Copilot'ı kullanarak yapay zeka destekli verimliliği nasıl artıracağınızı keşfedin. Toplantıları, sohbetleri ve görevleri zahmetsizce dönüştürmek için adım adım kılavuz, temel özellikler ve ipuçları. Daha akıllı iş birliğinin kilidini bugün açın!

Microsoft Teams'in yavaş çalışmasından mı şikayetçisiniz? Windows, Mac, web ve mobil cihazlarda performans sorunlarını, gecikmeleri, çökmeleri gidermek ve hızı artırmak için Microsoft Teams önbelleğini adım adım nasıl temizleyeceğinizi öğrenin. İşe yarayan hızlı çözümler!

"Teams Takvimim Nerede?" sorunuyla mı boğuşuyorsunuz? Microsoft Teams'deki senkronizasyon sorunlarını adım adım çözün. Takvim görünümünüzü geri yükleyin ve zahmetsizce senkronize edin—uzman ipuçları içeride!

Chromebook'larda Microsoft Teams oturum açma hatasıyla mı karşılaşıyorsunuz? Oturum açma sorunlarını hızlıca çözmek için adım adım çözümleri keşfedin. Sorunsuz ekip çalışması için önbelleği temizleyin, uygulamaları güncelleyin ve daha fazlasını yapın. En yeni Chrome OS sürümlerinde çalışır!

Microsoft Teams'te küçük yazı tipleriyle mi mücadele ediyorsunuz? Microsoft Teams arayüzünüzü daha büyük ve daha okunaklı hale getirmek için kanıtlanmış adımları keşfedin. Masaüstü, web ve erişilebilirlik ayarları için kolay düzenlemelerle netliği artırın ve göz yorgunluğunu azaltın.